クラウドセキュリティを強化するMicrosoft Defender for Cloud Appsの活用法

- Microsoft Defender

- クラウドセキュリティ

- シャドーIT

- CASB

- SOC

そもそもMicrosoft Defender for Cloud Appsとは?

Microsoft 365環境のセキュリティ機能の一部として提供されるCASB(Cloud Access Security Broker)です。

いわゆるシャドーITを可視化及び防止することで、クラウド環境のセキュリティ強化を図るサービスになります。

シャドーITのリスク

そもそもシャドーITとは?

企業のIT部門や情シス部門の許可を得ずに、従業員が個人的に利用するクラウドアプリやソフトウェアなどを指します。代表的な例として、以下のようなものがあります。

・クラウドストレージ(Google Drive, Dropbox, OneDrive など)

・SaaS(Slack, ChatGPT, Trello など)

・フリーソフトや無料アプリ

Microsoft Defender for Cloud Appsは名前の通りクラウドに関係するサービスが対象なので、上記だとクラウドストレージとSaaSのみが対象になります。

具体的なリスク

いくつかありますが代表的なものをピックアップします。

- 情報漏洩リスク

許可されていないクラウドサービスや個人デバイスを利用することで、企業の機密情報が外部に漏れる危険性があります。

→ 例: 社内の重要なファイルを個人のクラウドに保存し、そのアカウントがハッキングされる。 - セキュリティ脆弱性の増大

企業が管理できないソフトウェアやデバイスは、最新のセキュリティ対策が適用されていない可能性が高く、マルウェア感染や不正アクセスのリスクが増します。

→ 例: 従業員がフリーWi-Fi経由で業務データにアクセスし、データが傍受される。 - インシデント対応の難易度上昇

シャドーITの利用が広がると、企業のIT部門が管理できないシステムが増え、インシデントが発生した際に対応が困難になります。

→ 例: 業務に利用していた非公式のチャットツールがサイバー攻撃を受け、影響範囲の特定ができない。

上記のように、シャドーITを放置し続けるのは企業にとって大きなリスクを伴うことがよくわかると思います。

活用方法の紹介

このシャドーIT対策として、Microsoft Defender for Cloud Appsの活用方法を2つご紹介します。

・利用可能なクラウドアプリの制御

・ポリシー設定によるシャドーITの利用検出

・Entra IDの条件付きアクセスとの連携

(1) 利用可能なクラウドサービスの制御

◼︎ どんなシーンで活躍するか

「これは絶対に使わせたくない」など、明確に制御したいクラウドアプリが決まっている時

◼︎ 設定方法

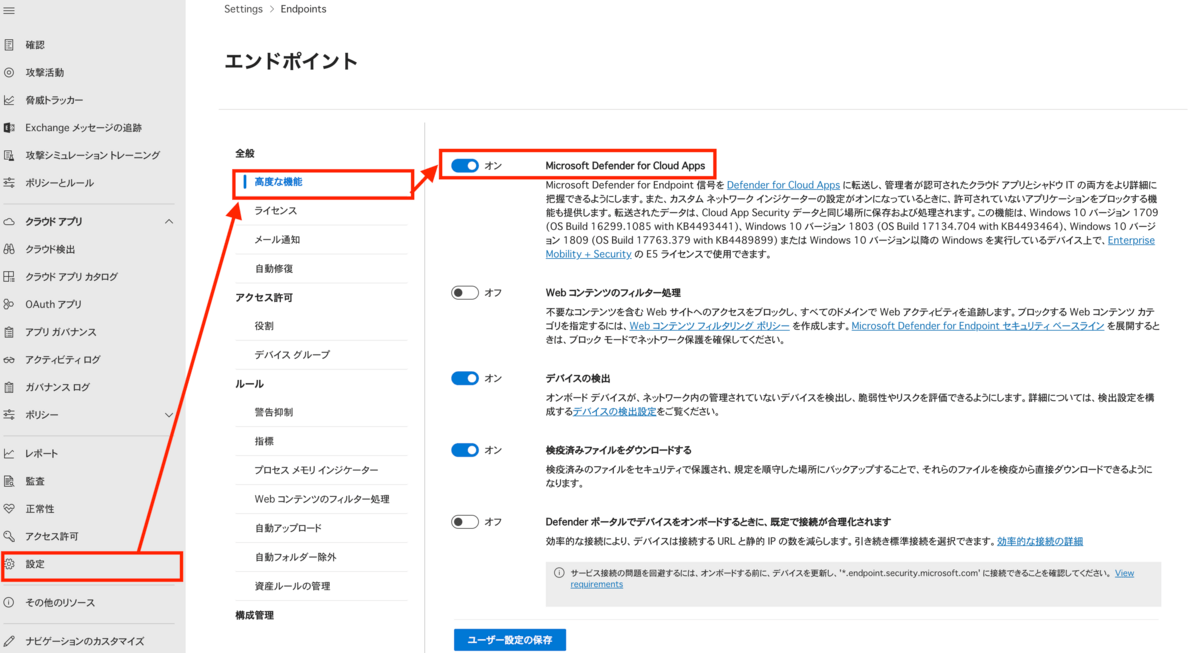

⚠️ 以下のMicrosoft Defender for Endpointとの連携が必須になります。

Defenderポータル左のメニューより、

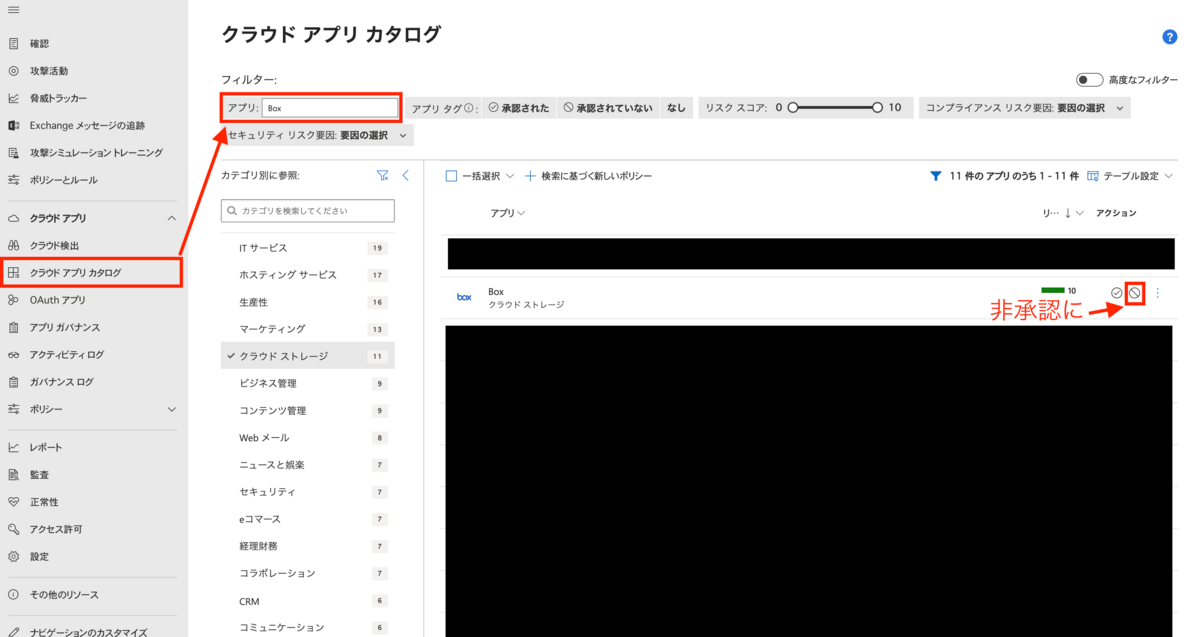

クラウドアプリカタログ

→アプリの欄で制御したいアプリ名を入れる

→アクションの項目で非承認

非承認にしたサイトにアクセスするとブロックされます。

(2) ポリシー設定によるシャドーITの利用検出

◼︎ どんなシーンで活躍するか

厳格にシャドーIT制御すると大変なのでそこまではしたくないけれども、有名ではないアプリを使っているようなら一応検知しておきたい。

◼︎ 設定方法

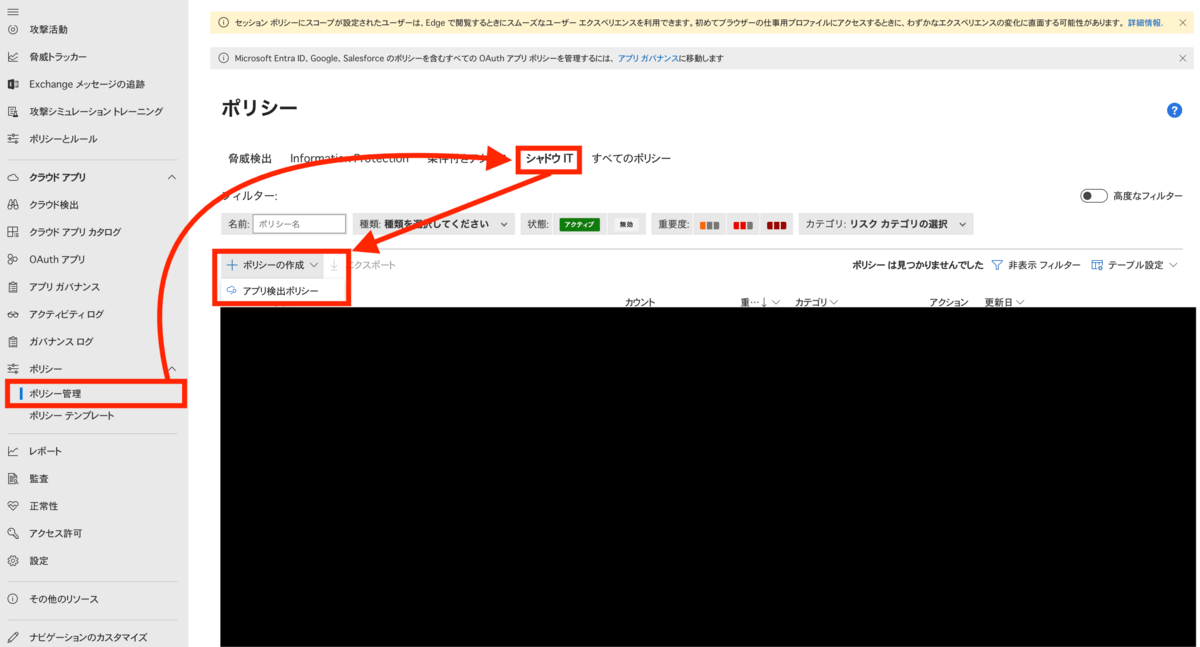

Defenderポータル左のメニューより、

ポリシー

→ポリシー管理

→シャドウIT

→ポリシーの作成

→アプリ検出ポリシー

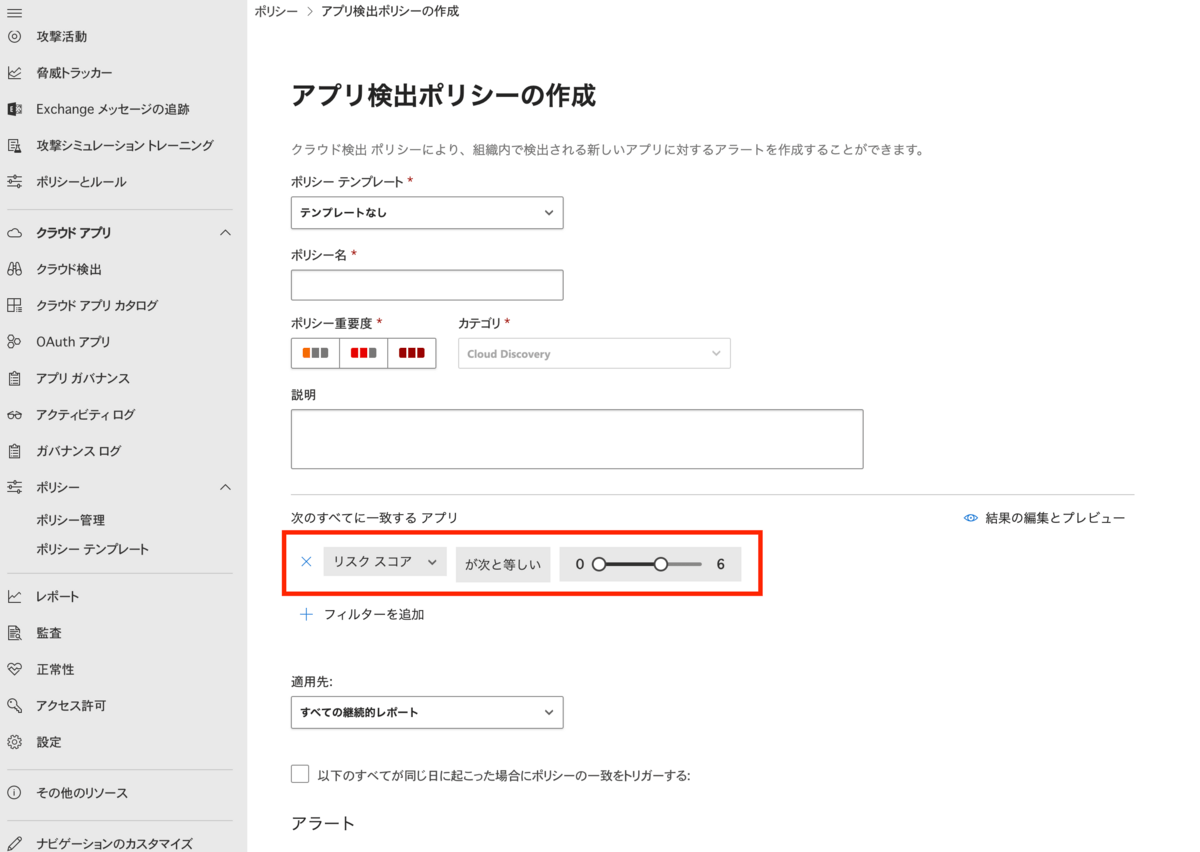

次の全てに一致するアプリで「リスクスコアが0からXの間」と設定。(画像では0から6に設定)

リスクスコアとは、30,000以上のクラウドアプリに対してMicrosoftが10段階評価でリスクを設定したものです。

0が最もリスクが高く、10が最もリスクが低くなっています。

リスクスコアが10であるアプリはMicrosoftやAWSのサービスを除くとそう多くはなく、日本で有名なSaaS製品でもスコアが6になっていたりすることもあるので、もしこの設定を行う場合はスコアをどこに設定するかよく検討する必要があります。

(3) Entra IDの条件付きアクセスとの連携

◼︎ どんなシーンで活躍するか

Entra IDで条件付きアクセスを設定しているが、クラウド周りをもう少し細かく設定したい。

◼︎ 具体例

条件付きアクセスはデバイス、ユーザー、アクセスする場所などで条件を決めて、アクセス許可する/しないを決めることができる機能です。(例:社内からのアクセスであればOK、社外はNGなど)

しかしながら、以下のようにクラウド周りでもう少し細かく設定したいケースがあると思います。

・EntraやIntuneに登録していないデバイスは、アプリへのアクセスを一律NGにするのではなく読み取り専用にしたい。

・(上記に関連して)読み取り専用までにはしないまでも、特定のファイル形式(.docxや.pptxなど)のみダウンロード禁止にしたい

・特定のブラウザ利用をブロックしたい

上記の制御は条件付きアクセスとMicrosoft Defender for Cloud Appsを連携させることで実現可能です。

最後に

今回は、Microsoft Defender for Cloud Appsの活用方法をご紹介しました。

Microsoft 365 E5ライセンスに含まれているものの、「うまく活用できていない」「設定が難しそう」と感じている方も多いのではないでしょうか?

実際に、多くの企業で以下のような課題が見受けられます。

・どんな設定を入れるべきかわからない

・設定したものの、アラートが出た際に何をすればいいかわからない

・アラートが発生しても、対応できるリソースが社内にない

Microsoft Defender for Cloud Appsは非常に強力なツールですが、適切な設定や運用が不可欠です。そこで、当社の「Colorkrew Security」が、貴社のセキュリティ運用を強力にサポートします。

・推奨設定のアドバイス

・ 24/365のアラート監視

・ アラート発生後の分析や対応策の策定

さらに、Defender for Cloud Appsだけでなく、他のMicrosoft Defenderシリーズにも対応。

加えて、以下のセキュリティ製品とも連携し、統合的なセキュリティ監視・運用を実現します。

・WAF(AWS WAF, Azure WAF等)

・EDR(Cybereason, CrowdStrike等)

・SaaS(Slack, Dropbox等)

・Firewall(Fortigate,Meraki等)

・PC操作ログ(SKYSEA Client View, LANSCOPE Endpoint Manager等)

Microsoft Defender for Cloud Appsをしっかり活用し、クラウド環境のセキュリティを強化したい企業様は、ぜひ「Colorkrew Security」の導入をご検討ください。