セキュリティ担当者こそ「ログの統合管理」に投資すべき理由【運用効率と検知力を高める】

- ログ管理

- SIEM

- SOC運用

- CSIRT支援

- セキュリティ運用

- クラウドセキュリティ

~“点の監視”から“線の防御”へ~

セキュリティインシデントの多様化・巧妙化が進む中、社内のセキュリティ担当者が直面している課題の一つに「ログの分散」があります。

エンドポイント、クラウド、ネットワーク、ID管理──それぞれの製品が生成するログは膨大で、個別に見るだけでは全体像を把握することが困難です。

分散されたログでは“攻撃の連鎖”を捉えられない

近年の攻撃は単一の防御ラインを突破するだけで完結しません。

たとえば、フィッシングメール経由で侵入 → クラウドストレージへのアクセス → 社内ネットワークでの横展開──といった複数の製品を跨ぐ攻撃シナリオが一般的です。

しかし、各製品の管理コンソールでバラバラにログを確認していると、「どの時点で侵入が起き、どの資産に波及したのか」を時系列で把握することは極めて難しくなります。

つまり、“点”でしか攻撃を見られず、“線”としての攻撃ストーリーを再現できないのです。

ログを統合することで得られる3つのメリット

1. 相関分析による早期検知

異なる製品のログを統合すれば、複数の事象を関連付けて分析できるようになります。

例えば、「特定の端末で検出されたマルウェア」と「同じユーザーによる深夜の外部アクセス」を紐付けることで、単独では気付けない不審行動を可視化できます。

これにより、検知の精度とスピードが飛躍的に向上します。

2. 調査・対応工数の削減

インシデント対応時に、各製品のログを個別にダウンロード・突合するのは時間と労力がかかります。

統合基盤を導入しておけば、時系列でイベントを自動的に整理でき、調査時間を数時間から数十分に短縮することも可能です。

特にSOCやCSIRTを社内で運営している組織では、工数削減の効果が顕著です。

3. 監査・可視化の一元化

ISMSやPマークの取得・更新においても、「アクセスログをどのように保管・管理しているか」は重要な審査項目です。

統合ログ基盤があれば、監査対応に必要な証跡を迅速に抽出でき、セキュリティ運用とコンプライアンス対応の両面で効率化が実現します。

どのように統合すべきか

● クラウドログから始める

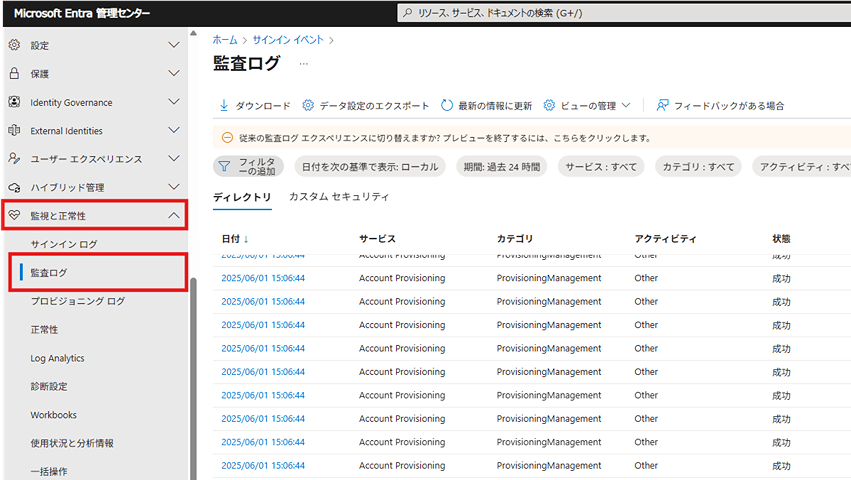

まずはMicrosoft 365やGoogle Workspaceなど、SaaSの監査ログを収集・可視化するところから始めるのが現実的です。

これらのサービスはAPI連携が容易で、早期に効果を体感しやすい領域です。

● SIEMやLog Analyticsを活用

中規模以上の企業であれば、Microsoft SentinelやSplunkなどのSIEMを用いてログを集中管理する方法が一般的です。

SIEMは単なるログ倉庫ではなく、アラートの自動相関やインシデント対応フローとの連携も可能です。

「分析→検知→対応」までを一連の流れで自動化することで、運用負荷を大幅に軽減できます。

● セキュリティ運用の外部連携を検討

社内リソースが限られている場合、外部のSOC(Security Operation Center)サービスと連携するのも有効です。

ログを統合した上で専門家による監視・分析を委託すれば、24時間体制での監視や高度な分析も実現可能になります。

また、社内CSIRTの知見を蓄積しやすくなるため、「内製+外部連携」のハイブリッド体制が理想的です。

ログ統合は“攻めのセキュリティ”への第一歩

「ログを統合する」と聞くと、システム構築やツール選定に意識が向きがちです。

しかし本質は、**“防御のスピードと精度を高めるための情報基盤を整えること”**にあります。

それは単なる守りの投資ではなく、企業としてのリスクマネジメント力を高める“攻めの施策”でもあります。

クラウド移行やリモートワークが進む今、ログが分散したままではインシデント対応が後手に回るリスクが高まります。

自社のセキュリティ運用をよりスマートに進化させるために、ぜひ「ログの統合」から第一歩を踏み出してみてください。

まとめ

- 攻撃は複数製品を跨ぐため、分散ログでは見逃しが発生する

- 統合によって相関分析・可視化・監査対応が効率化

- クラウドログから始めて、SIEMやSOC連携で拡張する

ログを“守るためのデータ”から“攻めるための武器”へ――

それがこれからのセキュリティ担当者に求められる視点です。

Colorkrew SecurityではSIEMの導入や運用、そしてSOCまでまとめてご提供しています。是非お気軽にご相談ください。