Microsoft Sentinelでカスタムアラートを作成!自社向けセキュリティルールの設計方法

- カスタム監視ルール

- SOC カスタマイズ運用

- Microsoft Sentinel

- SIEM自社ルール作成

- Azureセキュリティ

1. カスタムアラートとは?

カスタムアラートは、自分で条件を設定してアラートを作成する仕組みです。

テンプレートではカバーしきれない「特定のIPへのアクセス」「特定ユーザーの挙動」などを、自由に定義できます。

主な用途は以下のとおりです。

- 自社特有のセキュリティポリシーに基づいた検知

- 特定のサブネットやリソースに限定した監視

- 社内SOCや運用チーム向けの通知トリガー

2. 作成手順の概要

以下の手順でカスタムアラートを作成できます。

- Microsoft Sentinel → [分析(Analytics)] を開く

- 「+ 作成(Create)」をクリック

- ルールの種類を「スケジュール済みクエリルール(Scheduled rule)」で選択

- ルール名、説明、クエリ、スケジュールなどを設定

- 通知方法や自動応答(プレイブックなど)を指定

- 「作成」で有効化

3. クエリの例と考え方

アラート作成の中核になるのが KQL(Kusto Query Language) によるクエリです。

下記は簡単な例です。

例:海外IPからのサインインを検知するクエリ

kql

SigninLogs

| where Location !contains "Japan"

| where ResultType == 0

| project UserPrincipalName, IPAddress, Location, TimeGeneratedこのように、「どのログを対象にして」「どんな条件を満たすときに」「何を表示するか」を組み立てていきます。

4. スケジュールと通知の設定

クエリが完成したら、次は以下の内容を設定します。

- 実行頻度

15分ごと、1時間ごとなど - 検出条件

例:1件でもヒットすれば通知、10件以上で通知など - 通知内容

- インシデントを自動作成するか

- セキュリティチームへ通知するか

- Logic Appsなどでプレイブックを起動するか

※ 通知はあとから「自動化ルール(Automation)」と連携させることも可能です。

5. 作成後のチェックポイント

カスタムアラートを作成したら、以下の点を確認しましょう。

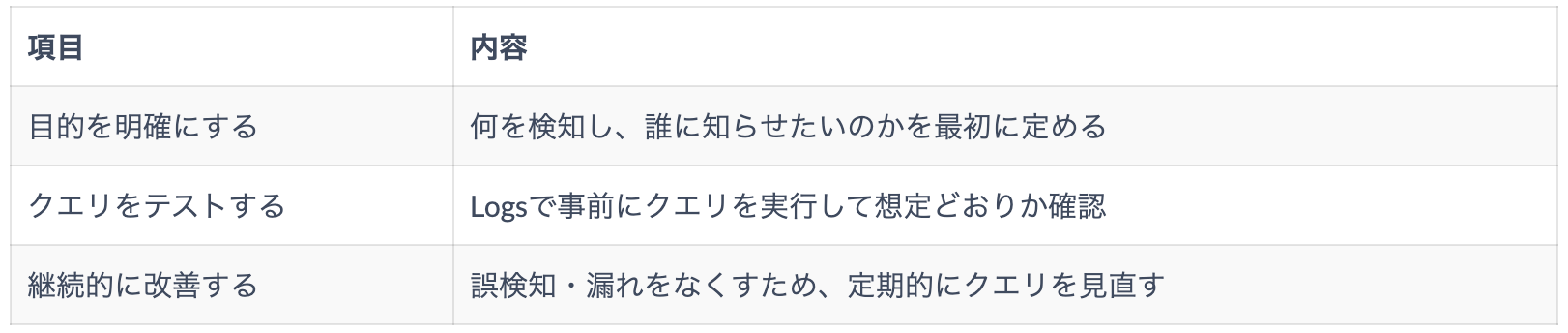

- クエリの結果が期待どおりになっているか(Logsで事前テスト)

- 過検知や誤検知が発生していないか(条件の厳しさを調整)

- 通知やプレイブックが正しく動いているか(テスト用ログで確認)

アラートは作って終わりではなく、継続的な改善が必要です。

6. まとめ:カスタムアラート設計のポイント

テンプレートではカバーできない監視や通知は、カスタムアラートで柔軟に補完することができます。

さらに高度な検知ロジックや自動対応を導入したい場合は、Colorkrew Securityまでお気軽にご相談ください。