WAFに頼らない!アプリケーションセキュリティ対策の完全ガイド

- アプリケーションセキュリティ

- WAF

- SQLインジェクション

- XSS対策

- CSRF

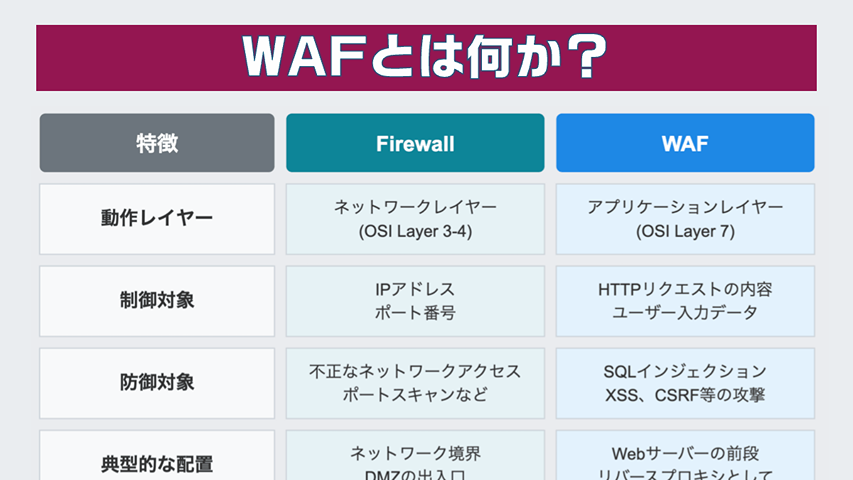

さて、多くの企業がWebアプリケーションを守るためにWAF(Web Application Firewall)を導入しています。

しかし、WAFはあくまで「外部からの防御層」であり、セキュリティの万能薬ではありません。

理想的なセキュリティ対策は、アプリケーション自体を堅牢に設計し実装することにあります。

今回は、WAFに頼らずともアプリケーション側で実装できる効果的なセキュリティ対策について解説します。これらの対策を適切に実装することで、「最初から安全なアプリケーション」の構築が可能になります。

なぜアプリケーションレベルのセキュリティが重要なのか

WAFは外部からの攻撃を検知してブロックする有効な手段ですが、以下の理由からアプリケーション自体のセキュリティ対策も不可欠です:

- 防御の多層化

セキュリティには「多層防御」の考え方が重要です。

WAFが突破されても、アプリケーション自体が堅牢であれば被害を最小限に抑えられます。 - WAFのバイパス

巧妙な攻撃者はWAFの検知を回避する手法を常に模索しています。

アプリケーション自体が脆弱であれば、WAFをすり抜けた際の被害リスクが高まります。 - 内部脅威への対応

WAFは主に外部からの攻撃を想定していますが、内部ユーザーからの不正アクセスなどには対応できない場合があります。 - パフォーマンスへの影響

WAFの導入はリクエスト処理に遅延をもたらす可能性があります。

アプリケーション自体のセキュリティが高ければ、WAFの検査ルールを最適化できます。

それでは、具体的なアプリケーションレベルのセキュリティ対策を見ていきましょう。

SQLインジェクション対策

SQLインジェクションは最も一般的かつ危険な攻撃の一つです。

以下の対策でほぼ完全に防止できます:

1. パラメータ化クエリの使用

文字列連結でSQLクエリを組み立てるのではなく、プレースホルダを使用したパラメータ化クエリを使いましょう。

これにより、入力値がSQLコードとして解釈されることを防ぎます。

2. ORMフレームワークの活用

生のSQLを記述する代わりに、ORMフレームワーク(Hibernate、Eloquent、Django ORMなど)を使用することで、SQLインジェクションのリスクを大幅に減らせます。

3. 最小権限の原則を適用したDBアカウント

アプリケーションがDBに接続する際のアカウントには、必要最小限の権限のみを付与します。

例えば、ユーザー情報の表示のみを行う機能には、SELECT権限のみを持つアカウントを使用します。

クロスサイトスクリプティング(XSS)対策

XSS攻撃は、ユーザーのブラウザで悪意のあるスクリプトを実行させる攻撃です。

以下の対策が効果的です:

1. 適切な出力エンコーディング

ユーザー入力を表示する際は、必ず適切なエンコードを行います。

HTMLコンテキストでは特殊文字(<、>、&、"、‘など)をエンティティに変換します。

2. コンテンツセキュリティポリシー(CSP)の実装

CSPヘッダーを設定することで、許可されたソースからのスクリプト実行のみを許可し、インラインスクリプトやeval()の使用を制限できます。

3. HTTPヘッダーの適切な設定

X-XSS-ProtectionやX-Content-Type-Optionsなどのセキュリティヘッダーを設定することで、ブラウザの組み込み保護機能を強化できます。

クロスサイトリクエストフォージェリ(CSRF)対策

CSRFは、ユーザーが意図しないリクエストを強制的に実行させる攻撃です。

1. CSRFトークンの使用

重要な操作(特にPOSTリクエスト)には、ランダムに生成されたCSRFトークンを含め、サーバー側で検証します。

2. Same-Site Cookieの設定

Cookieに「SameSite=Strict」または「SameSite=Lax」属性を設定することで、クロスサイトのリクエストでCookieが送信されないようにします。

3. Refererヘッダーの検証

重要な操作のリクエスト元がサイト内であることを確認するために、Refererヘッダーを検証します(ただし補助的な手段として)。

セッション管理の適切な実装

セッション管理の脆弱性は、アカウント乗っ取りなどの深刻な被害につながります。

1. 安全なセッションIDの生成

セッションIDは十分な長さ(少なくとも128ビット)と複雑さを持ち、予測不可能な形式で生成します。

2. セッションの有効期限設定

セッションには適切な有効期限を設定し、長時間アイドル状態のセッションは自動的に無効化します。

3. ログイン状態変更時のセッション再生成

ログイン・ログアウト・権限変更などの重要なアクション時には、セッションIDを再生成します。

これにより、セッションフィクセーション攻撃を防ぎます。

入力値検証と出力エンコード

すべてのユーザー入力は信頼せず、適切に検証およびエンコードすることが基本です。

1. サーバーサイドでの入力値検証

すべてのユーザー入力は、クライアント側だけでなく必ずサーバー側でも検証します。長さ、形式、範囲などの制約に基づいてバリデーションを行います。

2. HTMLコンテキストに応じたエンコード

出力するコンテキスト(HTML、JavaScript、CSS、URLなど)に応じた適切なエンコードを行います。

一つのエンコード方法ですべてのコンテキストをカバーすることはできません。

3. コンテンツタイプのヘッダー設定

正確なContent-Typeヘッダーを設定し、X-Content-Type-Optionsヘッダーを追加することで、MIME型スニッフィングを防止します。

安全な認証メカニズムの実装

認証は攻撃者の主要な標的となるため、特に注意が必要です。

1. パスワードの安全なハッシュ化

パスワードは平文やシンプルなハッシュではなく、bcryptやArgon2などの専用アルゴリズムを使用してハッシュ化し、ソルトを適用します。

2. 多要素認証(MFA)の実装

重要なシステムには、パスワード以外の認証要素(トークン、生体認証など)を追加することで、セキュリティを大幅に向上させられます。

3. アカウントロックアウトポリシー

連続した認証失敗に対して、一時的なアカウントロックやCAPTCHA表示などの対策を実装し、ブルートフォース攻撃を防ぎます。

適切なエラー処理

エラー処理が不適切だと、アプリケーションの内部情報が漏洩する恐れがあります。

1. ユーザー向けエラーと開発者向けエラーの分離

ユーザーには一般的なエラーメッセージを表示し、詳細なエラー情報はログに記録します。

デバッグ情報を本番環境で表示しないようにします。

2. 例外タイプに基づく適切な応答

異なるタイプのエラー(入力エラー、認証エラー、内部エラーなど)に対して、適切なHTTPステータスコードとメッセージを返します。

セキュアな設定とデプロイ

アプリケーションの設定とデプロイもセキュリティに大きく影響します。

1. 機密情報の安全な管理

APIキー、パスワード、接続文字列などの機密情報はソースコードに埋め込まず、環境変数や専用の機密管理サービスを使用します。

2. 依存ライブラリの定期的な更新

すべての依存ライブラリを定期的に更新し、セキュリティパッチを適用します。脆弱性スキャンツールを使用して、既知の脆弱性をチェックします。

3. 本番環境向けの適切な設定

開発モードの無効化、デバッグ機能の無効化、セキュアなHTTPヘッダーの設定など、本番環境に特化したセキュリティ設定を行います。

まとめ:アプリケーションセキュリティを継続的に改善するために

アプリケーション自体を堅牢にすることで、WAFに頼らずとも高いセキュリティレベルを維持できます。

セキュリティ対策は一度実装して終わりではなく、継続的に改善を行うことが重要です:

- セキュリティテスト: 静的解析ツールやペネトレーションテストを定期的に実施

- 開発者教育: セキュアコーディングの訓練を継続的に行う

- 最新情報のキャッチアップ: セキュリティ情報の収集とアップデート

- コードレビュー: セキュリティの視点からのコードレビューを習慣化

ただし、近年は攻撃側の手法も高度化してきており、上記の対策だけでは不十分なケースもあるため、アプリケーションは多層で防御するのが業界の主流となっています。

WAFを導入することで、より強固なセキュリティー対策を実践することが可能となるため、WAFの導入・運用について一度話を聞いてみたいと思った企業様は、Colorkrewにぜひご相談ください。