AzureログをMicrosoft Sentinelで簡単に連携する方法 | 初心者でもわかるステップバイステップガイド

- SOC

- Microsoft Sentinel

- Azure

- SIEM

- ログ管理

- クラウドセキュリティ

1. 概要

Azure環境を運用する際、ログ管理はセキュリティやパフォーマンスの最適化に欠かせない重要な要素です。しかし、膨大なログデータを効率的に管理・分析するのは容易ではありません。そこで役立つのが、Microsoft Sentinelです。

Microsoft Sentinelは、Azureにネイティブ対応したクラウド型SIEM(セキュリティ情報およびイベント管理)ソリューションです。本記事では、AzureのログをMicrosoft Sentinelに連携する方法を、初心者向けにわかりやすく解説します。

2. AzureログとMicrosoft Sentinelの連携手順

2.1 準備ステップ

まず、AzureログをSentinelに連携するために以下を確認してください。

Azureログの種類を確認

- Entra IDログ

- アクティビティログ

※今回は、上記2つを対象

必要な権限の確認と付与

- Microsoft Sentinelを設定するためには、Azureのサブスクリプションで「Contributor」または「Log Analytics Contributor」の権限が必要です。

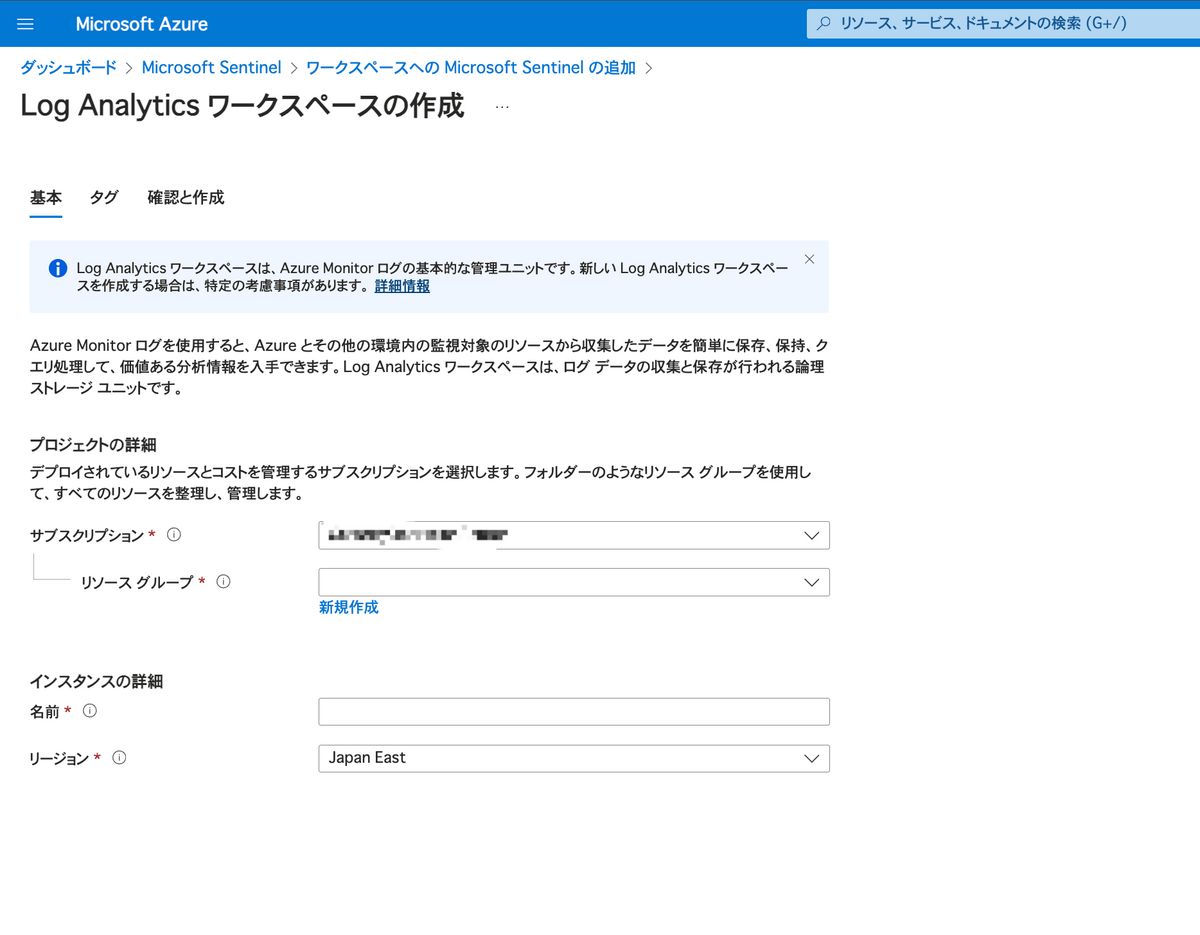

2.2 ステップ1:Microsoft Sentinelワークスペースの作成

- Azureポータルにアクセスし、“Microsoft Sentinel"を検索。

- “ワークスペースの追加"を選択。

- 適切なLog Analyticsワークスペースを選択、または新しいワークスペースを作成。

2.3 ステップ2:Azureリソースの接続

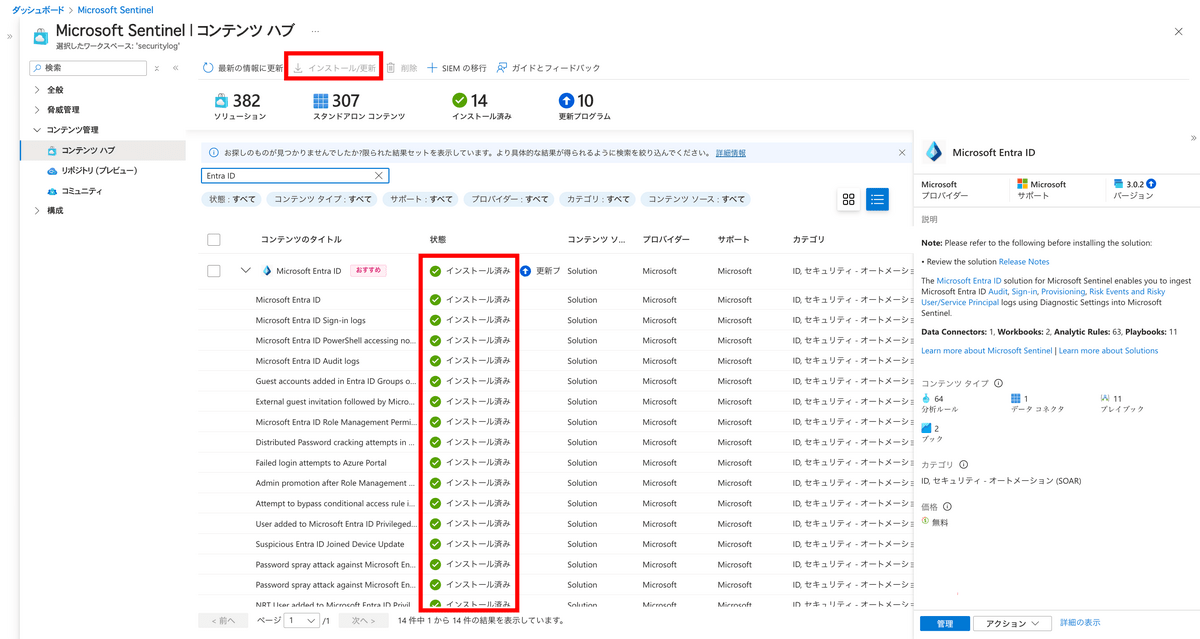

- Sentinelのワークスペース内の"コンテンツハブ"を開く。

- 使用するAzureリソース(例:Entra ID、Azure Activity)を検索し、インストールを実施。

- 「構成」-「データコネクタ」から上記リソースが存在することを確認。

2.4 ステップ3:分析テンプレートの適用

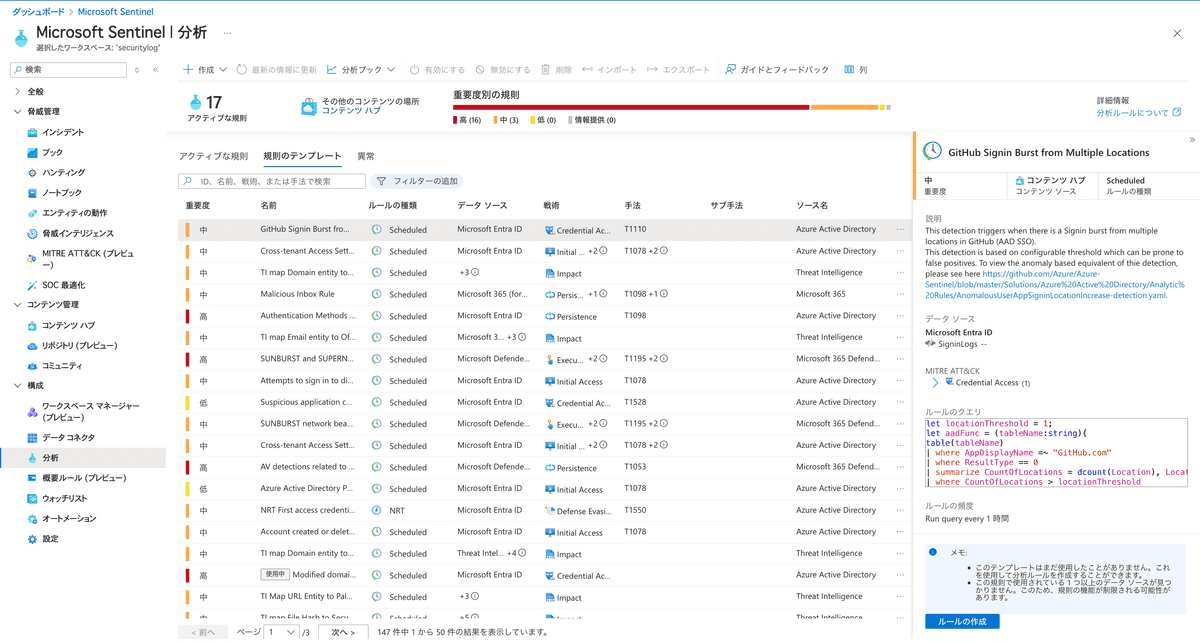

- Sentinelのワークスペース内の"分析"を開く。

- 今回連携したリソースに対応したルールを作成する。

これで指定したルールでインシデントが発生するようになりました。

3. Microsoft Sentinelを使いこなすためのTIPS

よくあるトラブルとその解決策

- ログが表示されない場合:接続設定や権限を再確認。

- インシデントが過剰発生:ルールを適切に調整。

KQL(Kusto Query Language)の活用

- ログクエリを駆使して、必要なデータを効率的に抽出。

- 例:特定IPアドレスのアクティビティログを取得するクエリ。

定期的な運用監視のポイント

- Sentinelのダッシュボードを活用し、日次で異常を確認。

4. 最後に

Microsoft Sentinelをさらに上手く活用するためには、他のログも連携して適切にルールの設定をしていくことが重要になってきます。また、発生したインシデントの監視、分析および調査まで日々行なっていくことでセキュリティを強化していくことができます。

Colorkrewは、Azureログの連携からMicrosoft Sentinelを活用したセキュリティ監視(SOC)まで、一貫したサポートを提供しています。導入に不安がある方や、運用の最適化を検討されている方は、ぜひお気軽にご相談ください。貴社の環境に最適な活用方法をご提案いたします。

Colorkrew Security お問い合わせ

参考リンク