【徹底解説】WAFの誤検知パターンと原因をプロが解説!

- WAF

- 誤検知

- セキュリティ

- SOCサービス

- AWS

- Azure

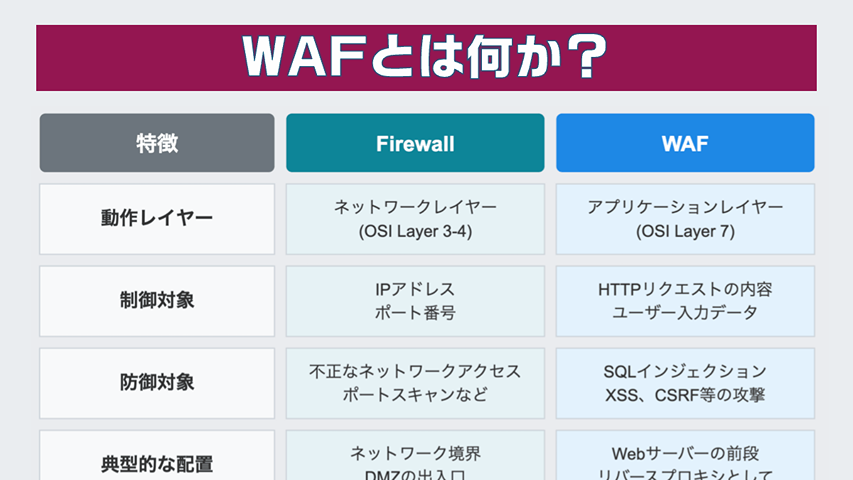

WAF誤検知の基本的なメカニズム

WAFはリクエストの内容を詳細に分析し、あらかじめ定義されたルールに基づいて脅威を検知します。しかし、WAFのルールは「疑わしきは罰する」という考え方で設計されている場合が多く、以下のような理由で誤検知が発生します:

- パターンマッチングの限界: 特定の文字列や正規表現のパターンに基づく検知では、文脈を理解できない

- 規則の広範囲性: 幅広い攻撃を捕捉するための包括的なルールが、正常なリクエストまで検知

- 更新頻度の問題: 新たなユースケースや技術に対応できていないルール

入力フォームで発生しやすい誤検知事例

1. 特殊文字を含む個人名や住所

事例

お客様が以下のような情報をフォームに入力した際に、WAFがブロック:

O'Connor(アポストロフィを含む姓)1+2-3-4(プラス記号を含む電話番号)Straße(ドイツ語の特殊文字を含む住所)

技術的原因

これらの特殊文字(', +, ßなど)はSQLインジェクションやXSSなどの攻撃でも使用されるため、WAFのルールに引っかかります。

2. プログラミング関連の質問や技術文書のアップロード

事例

技術サポートフォームや問い合わせフォームで以下のような内容を送信した際にブロック:

SELECT * FROM users WHERE id = 1(SQL構文を含む質問)<script>alert('hello')</script>(JavaScriptコードの例を含む質問)- プログラムコードを含むテキストファイルのアップロード

技術的原因

これらの文字列はそのままSQLインジェクションやXSS攻撃のパターンと一致します。

WAFはコンテキストを理解できないため、正当な技術的質問も攻撃と判断します。

3. 住所や氏名に含まれるSQL関連キーワード

事例

以下のような氏名や住所を入力した際にブロック:

Tom Select(「SELECT」というSQLキーワードを含む名前)Drop Street(「DROP」というSQLキーワードを含む住所)1 Union Square(「UNION」というSQLキーワードを含む住所)

技術的原因

SQLインジェクション対策のルールが、大文字小文字を区別せずにキーワードマッチングを行うため、正当な名前や住所がブロックされます。

4. 複雑なパスワードの設定

事例

パスワード設定時に以下のような複雑なパスワードを入力した際にブロック:

P@ssw0rd!<>2023(特殊文字<>を含むパスワード)Test'Password!123(アポストロフィを含むパスワード)Admin/*123*/(コメント記号を含むパスワード)

技術的原因

セキュリティ上、強力なパスワードには特殊文字の使用が推奨されますが、これらの特殊文字の多くはXSSやSQLインジェクション攻撃にも使用されます。

5. 日本語や中国語などマルチバイト文字の入力

事例

日本語や中国語などの非ASCII文字を含むフォーム送信がブロック:

山田太郎(日本語の氏名)東京都新宿区(日本語の住所)张伟(中国語の氏名)

技術的原因

URLエンコードされたマルチバイト文字が、特殊な文字シーケンスとして誤検知される場合があります。

また、文字コードの変換処理によって、意図せず危険なパターンが生成されることもあります。

検索フォームにおける誤検知事例

1. AND/OR演算子を含む複雑な検索クエリ

事例

以下のような検索クエリがブロック:

red AND blue OR green(論理演算子を含む検索)price > 1000 AND price < 5000(比較演算子を含む検索)product:"iPhone" AND NOT category:"case"(高度な検索構文)

技術的原因

これらの論理演算子はSQLインジェクション攻撃にも使用されるため、WAFのルールに抵触します。

2. コードスニペットを含む技術フォーラムの投稿

事例

技術フォーラムやQAサイトで以下のような投稿がブロック:

- PHPコードスニペット:

<?php echo $_GET['user']; ?> - HTMLタグを含む説明:

<form action="process.php" method="post"> - JavaScriptの例:

document.getElementById('demo').innerHTML = '<script>alert("XSS")</script>';

技術的原因

これらのコードスニペットには、XSS攻撃やHTMLインジェクションに使用されるパターンが含まれています。

コンタクトフォームの誤検知事例

1. URLを含むフィードバックやサポート要求

事例

以下のようなURLを含むフィードバックやサポート要求がブロック:

問題のあるページ: https://example.com/product?id=123次のサイトを参考にしました: http://tutorial-site.com/how-toエラーが出るURL: https://yoursite.com/checkout.php?session=abc123

技術的原因

URLに含まれるパラメータやパス構造が、様々な攻撃パターンと一致する可能性があります。特に疑わしいパラメータ名や値が含まれると誤検知されやすくなります。

2. HTMLタグを含む説明文

事例

以下のようなHTMLタグを含むフィードバックがブロック:

サイトの<div>タグが正しく閉じられていません<img>タグのalt属性が設定されていないようですエラーメッセージ: <Error: Connection failed>

技術的原因

HTMLタグはXSS攻撃の基本要素であるため、WAFによって厳しくフィルタリングされます。

詳細検索フィルターでの誤検知

1. 複雑な日付範囲や数値範囲の指定

事例

以下のような検索条件でのフィルタリングがブロック:

date >= '2023-01-01' AND date <= '2023-12-31'price > 1000 AND price < 2000quantity BETWEEN 5 AND 10

技術的原因

これらの条件式はSQLインジェクション攻撃でも同様の構文が使用されるため、誤検知されやすくなります。

2. 特殊検索構文の使用

事例

以下のような特殊検索構文がブロック:

"exact phrase" -exclude +must_includeauthor:"John Smith" category:fictiontag:security AND published:2023

技術的原因

これらの特殊構文には引用符や演算子が含まれており、様々な攻撃パターンと一致する可能性があります。

WAF誤検知を減らすためのベストプラクティス

新しいWAFルールを本番環境に適用する前に、「検知モード」など、通信をブロックしない状態で一定期間運用し、ログを精査してチューニングを実施することで誤検知を減らせます。

この際、特定のURLパス、パラメータ、操作に対して精緻な例外ルールを作成することで、誤検知を減らしながらセキュリティレベルを維持できます。

WAFのチューニングは導入時にのみ実施すればいいという訳ではありません。

WAFのログを定期的に分析し、誤検知を引き起こしているルールを特定して調整する必要があります。

特に新機能リリース後は注意深く監視しましょう。

WAF運用のためのSOCサービス活用法

WAFの誤検知問題に効果的に対処するには、継続的な監視と調整が不可欠です。

自前で実施できればそれに越したことはありませんが、対応するリソースが足りないというお声はよくいただきます。

SOC(Security Operation Center)サービスを活用することで、以下のメリットが得られます:

- 専門家による監視と分析

- 誤検知パターンの早期特定

- コンテキストを考慮した適切なルール調整

- 新たな攻撃手法への対応

- インシデント対応とルール最適化

- 誤検知発生時の迅速な対応

- 継続的なルールのチューニング

- 定期的なセキュリティレビュー

- 統合的なセキュリティ管理

- WAF、Firewall、IDSなど複数のセキュリティ対策の連携

- 一貫したセキュリティポリシーの適用

- 包括的な脅威の可視化

まとめ:バランスの取れたWAF運用のために

WAFの誤検知は、セキュリティと利便性のバランスを取る上で避けて通れない課題です。

以下のポイントを押さえた運用を心がけましょう:

- 想定ユースケースの徹底的な理解

- サイトやアプリケーションの正常な利用パターンを把握

- 特殊なユーザー入力の可能性を考慮

- 段階的なセキュリティ実装

- モニタリングからブロックへの段階的な移行

- 重要度に応じた保護レベルの設定

- 継続的な監視と改善

- ログ分析による誤検知の特定

- ユーザーからのフィードバックの活用

- 定期的なルールの見直しと最適化

- 専門知識の活用

- SOCサービスなどの外部専門家の活用

- 最新のセキュリティ情報の収集と適用

Colorkrew SecurityのSOCサービスでは、WAFの誤検知問題に特化した監視・分析・調整を提供しています。AWS WAF、Azure WAF、など様々なWAFプラットフォームに対応し、お客様のビジネスを妨げることなく、適切なセキュリティレベルを維持するためのサポートを行っています。

WAFの誤検知に悩まされている、効果的なWAF運用方法を模索している、という企業の皆様は、ぜひColorkrewにご相談ください!

豊富な経験と専門知識で、お客様のビジネスとセキュリティの両立をサポートいたします。