ISMS認証取得のための新規格ISO27001:2022移行成功事例と重要ポイント(8.12 データ漏えい防止 他)

- ISMS新規格対応

- ISO27001

- 情報セキュリティマネジメント

- 新規管理策

- Microsoft Entra ID

「8.10 情報の削除」

「情報システム,装置又はその他の記憶媒体に保存している情報は,必要でなくなった時点で削除しなければならない。」

特に目新しい項目ではないですが、不必要な情報の保持は漏えいリスクが高まるということですね。PC廃棄時の削除証明が良く言われるところですが、SaaS上の情報も不要な情報は削除していく必要があります。

弊社は、SaaSやソフトウエアは重要資産として「Colorkrew Workflows」による管理をしていますので、その見直しを定期的に行うことで削除漏れを防止しています。

また、Microsoft Entra IDを利用する場合、お客様よりよく聞くのが「エンタープライズアプリケーション」が作成されすぎて管理ができないというお悩みです。

「エンタープライズアプリケーション」はSaaSアプリケーションを利用できるだけでなく、Entra IDのユーザーディレクトリ参照・更新ができてしまうため、不要なアプリケーションを放置してしまうと、情報漏えいリスクが高まります(PCがマルウエア感染し、保存していたシークレットを搾取されてしまうとか)。

その場合は、Azure ADポータルの推奨事項「未使用のアプリケーションを削除する」を利用することで、90日以上使用されていないアプリケーションを検出できます。

検出したアプリケーションは問答無用で削除するか、所有者に通知して対処しましょう。

「8.11 データマスキング」

「データマスキングは,適用される法令を考慮して,組織のアクセス制御に関するトピック固有の方針及びその他の関連するトピック固有の方針,並びに事業上の要求事項に従って利用しなければならない。」

個人情報保護法の仮名加工情報、匿名加工情報と同様ですね。

該当するデータがあれば、データの暗号化やアクセス制御など実施規程を定めて運用します。

「8.12 データ漏えい防止」

「データ漏えい防止対策を,取扱いに慎重を要する情報を処理,保存又は送信するシステム,ネットワーク及びその他の装置に適用しなければならない」

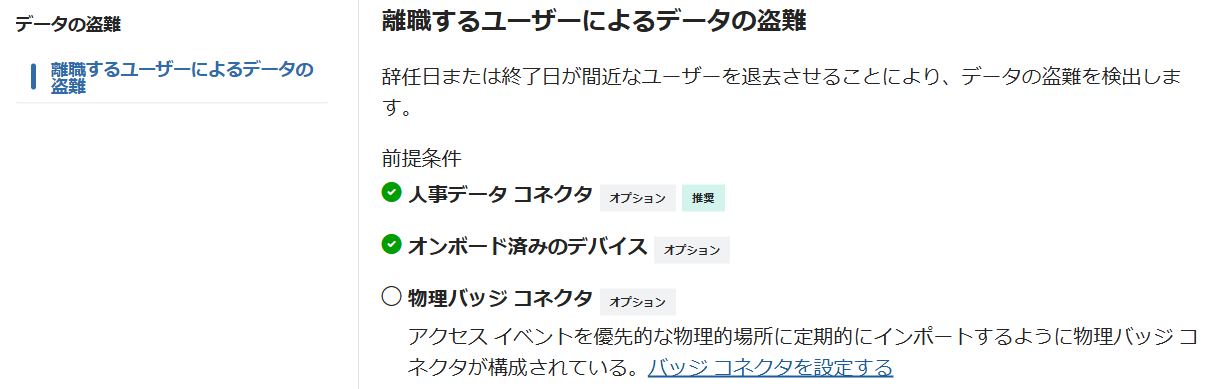

対象とするデータについてのセキュリティ対策は多々ありますが、今回の審査では、退職者のアクティビティ監視について言及しました。

Microsoft 365 E5をご利用であれば、Purview インサイダーリスク管理でポチポチ設定できます。

審査時の評価

以上の申請・承認、削除実績データや運用実態をエビデンスとして提出することで、問題ありませんでした。

これらの管理策については、どのデータを対象とするか?どのようなリスクがあるか?そのリスクに対してどのような対策をしているか?を説明できるようにすること、またエビデンスをすぐ提出できるようにしておくことで、審査をスムーズに進めることができます。

11の管理策のうち8つまで紹介しました。次回で最後です。