WAFとFirewallを組み合わせた多層防御戦略:企業ネットワークの包括的保護

- 多層防御

- WAF

- ネットワークセキュリティ

- サイバー攻撃

- Firewall

多層防御とは?セキュリティの基本コンセプト

多層防御とは、複数のセキュリティ対策を層状に配置し、一つの防御層が突破されても別の層で攻撃を防ぐというセキュリティ戦略です。

これは城の防御に例えられます:

- 外堀(境界Firewall)

- 城壁(内部セグメンテーション)

- 見張り塔(IDS/IPS)

- 門番(WAF)

- 警備員(エンドポイントセキュリティ)

攻撃者がひとつの防御を突破しても、次の防御層に直面し、最終的な目標達成が困難になります。

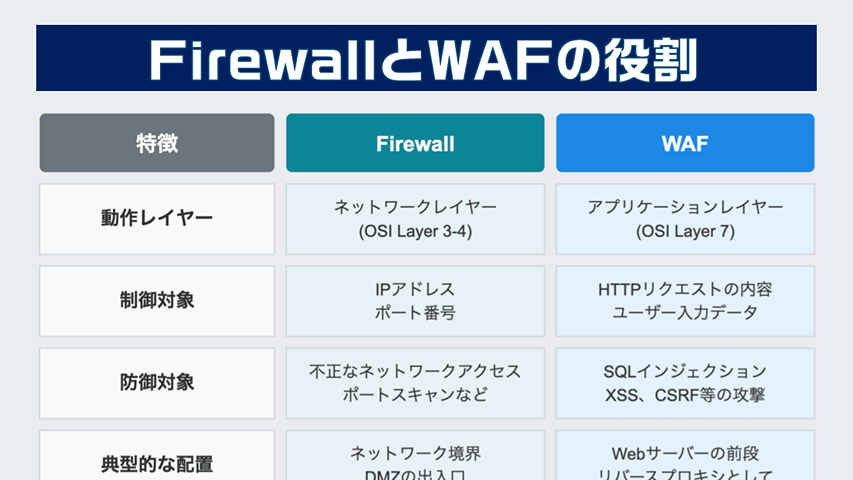

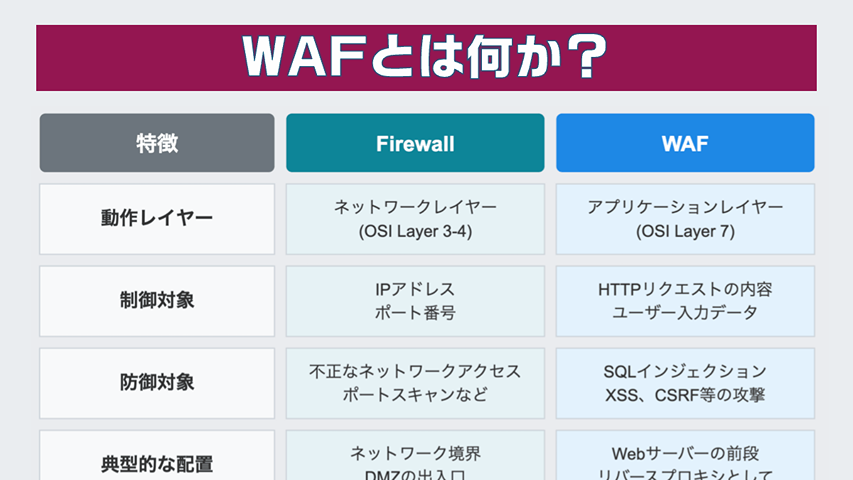

WAFとFirewall:それぞれの守備範囲

効果的な多層防御を構築するには、まず各セキュリティ対策の特性と守備範囲を理解することが重要です。

Firewallの守備範囲

Firewallは主にネットワークレベル(OSI参照モデルの第3〜4層)で動作し、以下のような防御を提供します:

- トラフィックフィルタリング: IPアドレスやポート番号に基づく通信制御

- ネットワークセグメンテーション: 社内ネットワークの論理的な分離

- 不正アクセスブロック: 許可されていない接続の遮断

- DoS/DDoS攻撃の緩和: 大量トラフィックの制限

- 異常通信の検知: 通常とは異なる通信パターンの識別

WAFの守備範囲

WAFはアプリケーションレベル(OSI参照モデルの第7層)で動作し、以下のような防御を提供します:

- Webアプリケーション攻撃の防御: SQLインジェクション、XSS、CSRFなど

- リクエスト内容の詳細分析: パラメータ、ヘッダ、Cookieなどの検査

- セッション管理: 不正なセッション操作の防止

- ボットトラフィックの制御: 不正なスクレイピングやブルートフォース攻撃の防止

- 機密情報漏洩の防止: 機密データの外部送信ブロック

WAFとFirewallを組み合わせた多層防御アーキテクチャ

WAFとFirewallを効果的に組み合わせるには、以下のようなアーキテクチャが考えられます:

1. 境界防御層

境界Firewall:

- インターネットからの入口に配置

- 基本的なトラフィックフィルタリング

- 明らかな不正アクセスのブロック

- 使用していないポートの閉鎖

2. アプリケーション防御層

WAF:

- Webアプリケーションの前段に配置

- HTTPリクエストの詳細検査

- Webアプリケーション特有の攻撃防御

- 不審なパラメータやペイロードのブロック

3. 内部セグメント防御層

内部Firewall:

- 重要システム(データベースサーバーなど)の前段に配置

- 最小権限の原則に基づくアクセス制限

- 水平移動(ラテラルムーブメント)の防止

- 異常通信の検知とブロック

4. データ保護層

データベースFirewall/WAF:

- データベースへの直接的なアクセス制御

- 機密データの外部送信検知

- 不審なデータベースクエリのブロック

この多層構造により、攻撃者が一つの防御を突破しても、次の層で阻止される可能性が高まります。

多層防御実装例:クラウド環境での構成

クラウド環境での実装例を見てみましょう。以下はAWSでの多層防御アーキテクチャの例です:

- 第1層: AWS Shield + AWS WAF(境界保護)

- DDoS攻撃の緩和

- 基本的なWebアプリケーション攻撃の防御

- 第2層: Security Groups(Firewall相当)

- インスタンスレベルのトラフィック制御

- 最小権限に基づく通信許可

- 第3層: Network ACLs(追加のネットワークFirewall)

- サブネットレベルのアクセス制御

- ステートレスなフィルタリング

- 第4層: 内部WAF/Reverse Proxy

- アプリケーションへの詳細なトラフィック検査

- コンテンツフィルタリング

- 第5層: データベースセキュリティ

- IAMと組み合わせたアクセス制御

- 暗号化によるデータ保護

多層防御実装のベストプラクティス

WAFとFirewallを組み合わせた多層防御を実装する際のベストプラクティスをご紹介します:

1. ゼロトラストの原則を採用

- デフォルトでは全ての通信を拒否

- 明示的に許可された通信のみを許可

- 内部/外部を問わず全ての通信を検証

2. 適切なトラフィック可視化と監視

- Firewall、WAF両方のログを統合的に分析

- 異常検知のためのベースライン確立

- リアルタイムの監視と通知体制

3. セキュリティポリシーの一貫性確保

- WAFとFirewallのルールに矛盾がないよう調整

- セキュリティポリシーの統一的な管理

- 変更管理プロセスの確立

4. 定期的な脆弱性スキャンとペネトレーションテスト

- 多層防御の有効性を定期的に検証

- 攻撃シナリオに基づいたテスト

- 発見された脆弱性の迅速な対応

5. インシデント対応プランの準備

- セキュリティ侵害時の対応手順の文書化

- 責任者と連絡体制の明確化

- 定期的な訓練と見直し

WAFとFirewallの連携による検知能力の向上

WAFとFirewallのログを統合的に分析することで、より高度な脅威検知が可能になります:

1. 攻撃の前兆検知

- Firewallでのポートスキャン検知

- その後のWAFでの特定パスへのアクセス増加

- 両方の情報を組み合わせた攻撃前兆の早期検知

2. 多段階攻撃の可視化

- 攻撃の全体像を把握

- 攻撃者のIPアドレス、使用手法、標的の特定

- 攻撃チェーンの分析と対策

3. 誤検知の削減

- 複数のセキュリティ層からの情報を相関分析

- より精度の高いアラート生成

- 運用チームの負担軽減

まとめ:効果的な多層防御のために

WAFとFirewallを組み合わせた多層防御は、現代のサイバー脅威に対する効果的な防御戦略です。ポイントをまとめると:

- 単一の対策に依存しない:WAF、Firewall、その他のセキュリティ対策を組み合わせる

- 各層の特性を理解し活用する:FirewallとWAFはそれぞれ異なる層で保護を提供

- 統合的な監視と分析を行う:複数のセキュリティ層からの情報を相関分析

- 継続的な最適化と更新:脅威情勢の変化に合わせた調整

- 人的リソースと専門知識の確保:SOCサービスの活用

Colorkrew SecurityのSOCサービスでは、WAFとFirewallを含む多層防御の設計・導入・運用をワンストップでサポートしています。

AWS、Azure、Google Cloudなど主要クラウドプラットフォームでの最適なセキュリティアーキテクチャ設計から、24時間365日のセキュリティ監視、インシデント対応まで、包括的なサービスを提供しています。

多層防御の構築や運用に課題を感じている企業の皆様、より強固なセキュリティ体制を構築したいとお考えの方は、ぜひColorkrewにご相談ください。

豊富な経験と専門知識を活かし、御社のビジネスを支える強固なセキュリティ基盤の構築をサポートいたします。