Entra IDのメイン機能!条件付きアクセスを徹底解説:セキュリティ強化の鍵

- Entra ID

- 条件付きアクセス

- クラウドセキュリティ

- セキュリティポリシー

- Microsoft 365

- セキュリティ運用

- アクセス制御

- ブラックリスト運用

- Azure Monitor

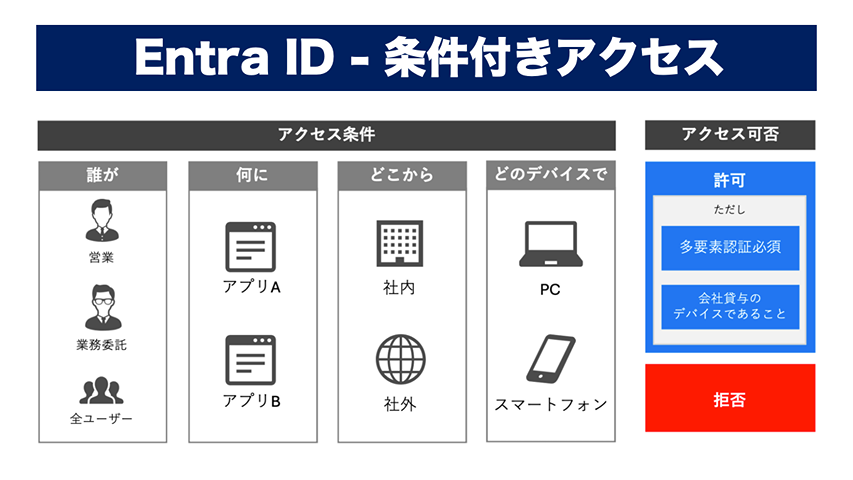

条件付きアクセスとは?

Microsoft 365 などクラウド上で提供されているサービスへのアクセスを、様々な条件を用いて制御する機能です。

前提として、アクセスを制御したいサービスはEntra IDに連携されている必要があります。

ちなみに、これはよくある勘違いなのですが、条件付きアクセスは「この条件を満たす時にアクセスを許可する」という考え方ではありません。「この条件を満たす時に制限をかける」という考え方に基づいています。

ホワイトリスト運用ではなく、ブラックリスト運用に近いです。

↑の画像でも、アクセスを許可しているものの「ただし」と前置きがあるように、何かしらの制限をかけています。

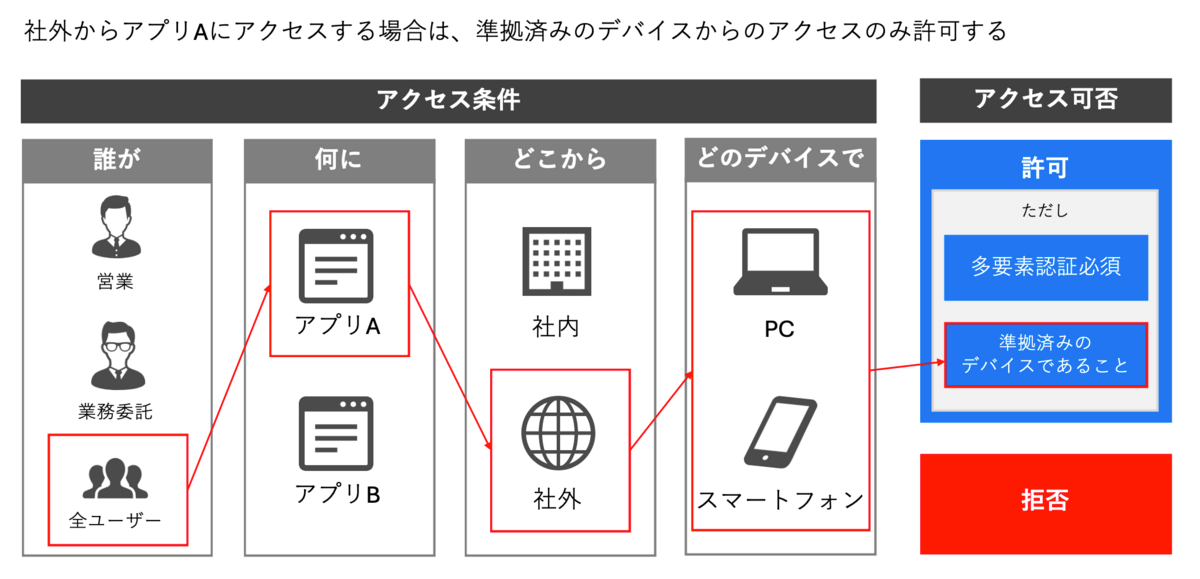

具体例

この例は「社外からアプリAにアクセスする場合は、準拠済みのデバイスからのアクセスのみ許可する」と言う条件付きアクセスを示しています。

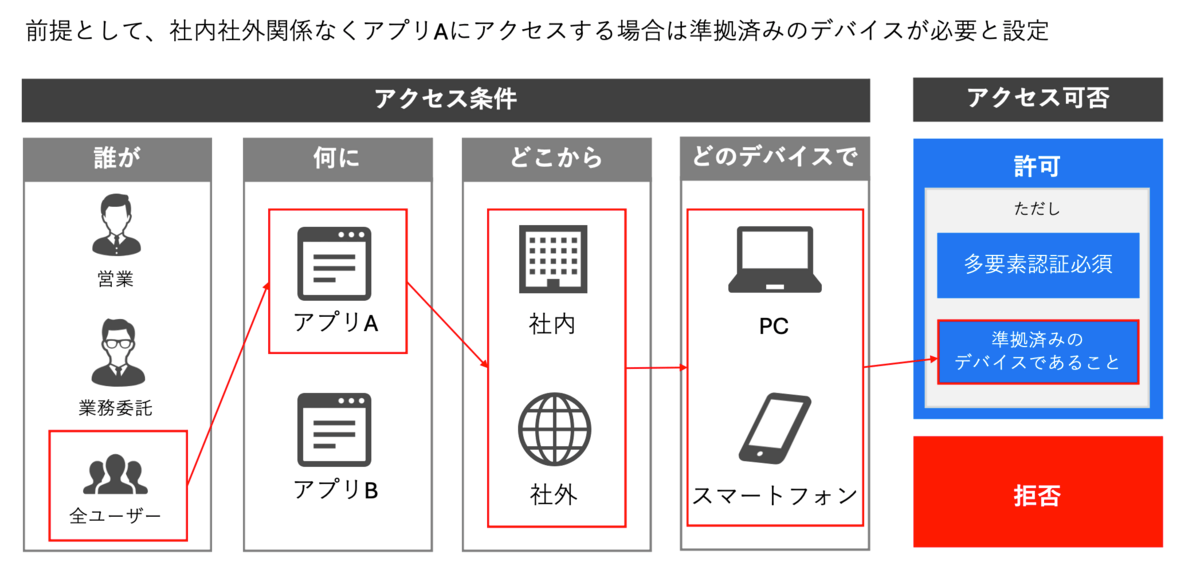

ただ、このようなポリシーを作成する場合、この文言の通り設定することはできません。

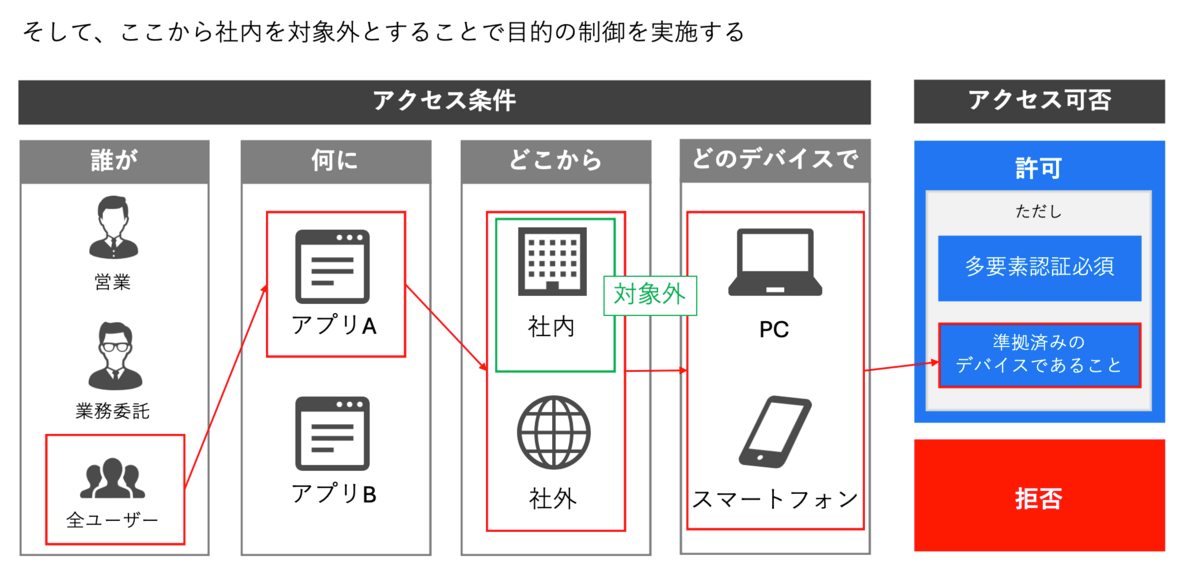

実際には「【全てのパターンに対して】アプリAにアクセスする際には準拠済みのデバイスが必須だが、社内のネットワークからアクセスする場合のみ【対象外】とする」となります。

このように、自社で実施したい制御を言葉そのままポリシーに置き換えようとすると、うまくいかないケースが多々あります。

「この条件を満たす時にアクセスを許可する」という考え方ではなく、「この条件を満たす時に制限をかける」という考え方にスイッチを切り替えてみると、うまく設定ができるかもしれません。

最後に

今回は、Microsoft Entra IDのメイン機能の一つである条件付きアクセスについてご紹介しました。

適切に活用することで、セキュリティレベルを向上させることができますが、これだけで完全に安全になるわけではありません。

まず、ポリシーの設計が適切でなければ、十分な効果を発揮できません。

また、アクセスをブロックした場合、それが悪意のある第三者によるものなのか、正当なユーザーの誤検知なのかを監視し、判断する仕組みも必要です。

この監視にはAzure Monitor や Microsoft Sentinel などのツールが活用できますが、設計構築に加えてその後の運用監視まで実施するだけのリソースが社内にはない企業も多いのが現実です。

そこで、当社が提供する「Colorkrew Security」では、

- 条件付きアクセスのポリシー設計のアドバイス

- 24/365のアラート監視

- アラート発生後の分析や対応策の策定

をトータルでサポートし、セキュリティ運用の負担を大幅に軽減します。

さらに、Entra IDだけでなく、MicrosoftのDefenderシリーズをはじめ、以下のセキュリティ製品にも対応。統合的な監視・運用を実現し、貴社のセキュリティを強化します。

- WAF(AWS WAF, Azure WAF等)

- EDR(Cybereason, CrowdStrike等)

- SaaS(Slack, Dropbox等)

- Firewall(Fortigate,Meraki等)

- PC操作ログ(SKYSEA Client View, LANSCOPE Endpoint Manager等)

セキュリティの運用負担を減らしながら、より強固な防御を実現したい企業様は、ぜひ「Colorkrew Security」の導入をご検討ください。