Firewallとは何か?企業のネットワークセキュリティを守る基本技術

- Firewall

- ネットワークセキュリティ

- WAF

- 多層防御

- 不正アクセス防止

- パケットフィルタリング

Firewallとは?基本概念と役割

Firewall(ファイアウォール)とは、社内ネットワークを外部からの不正アクセスから守るためのセキュリティ対策技術です。

簡単に言えば、社内ネットワークと外部ネットワーク(インターネット)の間に設置される「関所」のような存在で、通信の出入りを監視・制御します。

Firewallはネットワークレベル(OSI参照モデルの第3〜4層)で動作し、IPアドレスやポート番号などの情報に基づいてトラフィックをフィルタリングします。これにより、不正なアクセスや攻撃からネットワークを保護します。

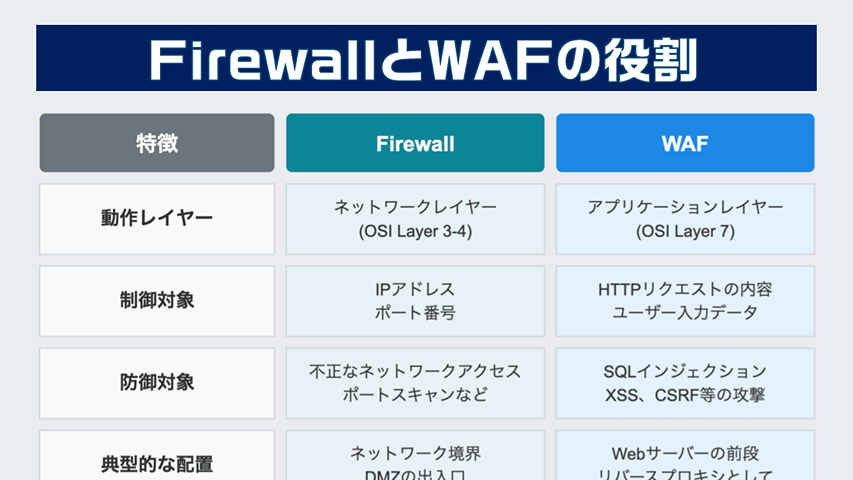

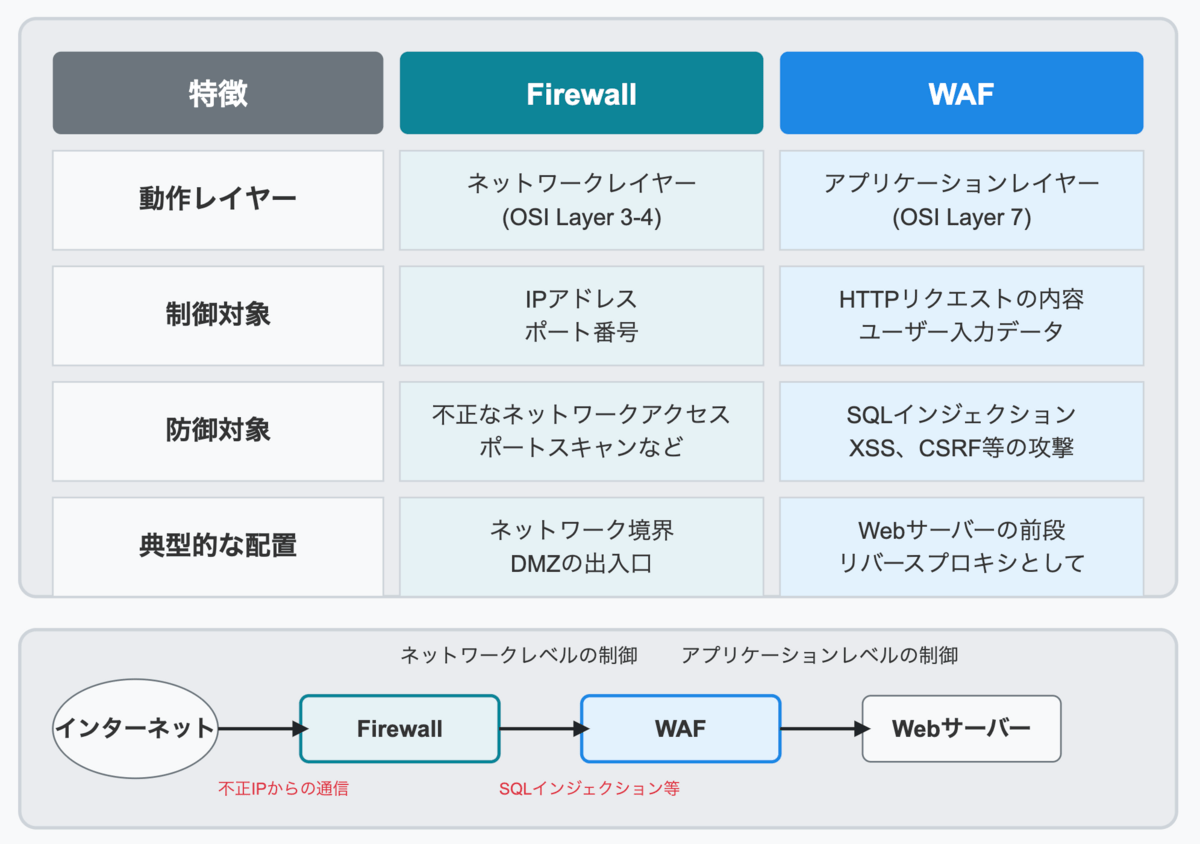

FirewallとWAFの違い

Firewall(ファイアウォール)の特徴:

- ネットワークレベル(OSI参照モデルの第3〜4層)で動作

- IPアドレスやポート番号に基づいてトラフィックを制御

- 例:特定のIPからの接続をブロック、特定のポートへの通信のみ許可

WAF(ウェブアプリケーションファイアウォール)の特徴:

- アプリケーションレベル(OSI参照モデルの第7層)で動作

- HTTPリクエストの内容を詳細に分析

- 例:SQLインジェクションやXSSなどWebアプリケーション特有の攻撃を防御

つまり、Firewallが「どのコンピュータからどのポートへのアクセスを許可するか」を制御するのに対して、WAFは「Webアプリケーションに対してどのような操作を許可するか」を制御します。

両者は競合するものではなく、多層防御の異なる層として補完的に機能します。

前回の記事でも掲載しましたが、FirewallとWAFの役割について簡単にまとめたものが以下の図となります。

※構成についてはあくまで一例です。

Firewallの種類と特徴

Firewallには大きく分けて以下の種類があります:

1. パケットフィルタリング型Firewall

最も基本的なタイプのFirewallで、パケットのヘッダ情報(送信元/送信先IPアドレス、ポート番号など)に基づいてフィルタリングを行います。

- メリット: 処理が高速、リソース消費が少ない

- デメリット: 通信内容自体は検査できない

2. ステートフルインスペクション型Firewall

通信の状態(セッション)を監視し、確立された正当な通信のみを許可します。

- メリット: より高度なセキュリティ、動的なポート使用にも対応

- デメリット: パケットフィルタリング型より処理負荷が高い

3. 次世代Firewall(NGFW)

従来のFirewall機能に加え、IPS(侵入防止システム)、アプリケーション制御、URL/コンテンツフィルタリングなどの機能を統合したFirewallです。

- メリット: 包括的な保護、管理の一元化

- デメリット: 導入・運用コストが高い

4. クラウドFirewall

AWS Security GroupsやAzure Network Security Groupsなど、クラウド環境で提供されるFirewallサービスです。

- メリット: クラウドインフラとの統合性、スケーラビリティ

- デメリット: オンプレミス環境との連携に課題

Firewallが防御する主な脅威

Firewallは以下のような主要な脅威からネットワークを保護します:

1. 不正アクセス

許可されていないIPアドレスからのアクセスや、許可されていないポートへの通信をブロックします。

2. ポートスキャン

攻撃者が標的システムの開放ポートを探索する行為を検知し、ブロックします。

3. DoS/DDoS攻撃

大量のトラフィックを送りつけてシステムを過負荷にする攻撃を緩和します。

4. ボットネット通信

マルウェアに感染したデバイスとC&Cサーバー(コマンド&コントロールサーバー)との通信をブロックします。

5. データ漏洩

内部から外部への不審な通信を監視し、機密情報の流出を防ぎます。

Firewall導入のメリットと課題

メリット

- 境界防御の確立: 社内ネットワークとインターネットの境界を明確に保護

- 攻撃対象領域の削減: 必要なサービスとポートのみを開放し、攻撃可能な箇所を最小化

- コンプライアンス対応: 様々な規制やセキュリティ基準への適合を支援

- 可視性の向上: ネットワークトラフィックの監視と分析が可能に

課題

- 過度の制限: 厳格すぎるルールが業務効率を低下させるリスク

- 運用負担: ルール管理やログ分析などの継続的な作業が必要

- バイパスのリスク: VPNや暗号化通信によるFirewall迂回の可能性

- 技術の進化: 新たな攻撃手法に対応するための継続的なアップデートが必要

Firewall導入と運用のベストプラクティス

効果的なFirewall運用のためのベストプラクティスをご紹介します:

1. 最小権限の原則

- デフォルトでは全ての通信を拒否し、必要な通信のみを許可

- 使用していないポートやサービスは閉鎖

- 定期的に不要になったルールを見直し・削除

2. 多層防御アプローチ

- 境界Firewallだけでなく、内部セグメント間にもFirewallを配置

- WAF、IPS/IDSなど他のセキュリティ対策と組み合わせる

- エンドポイントセキュリティも併用

3. 適切なルール管理

- ルールの優先順位を慎重に設定(特定のルールが上位のルールによって無効化されないよう注意)

- ルールに説明文を追加し、目的と責任者を明確化

- 変更管理プロセスを確立し、ルール変更を記録

4. 継続的な監視と最適化

- ログの定期的な分析によるセキュリティイベントの検出

- トラフィックパターンの変化に応じたルールの調整

- 新たな脅威や脆弱性に対する定期的なアップデート

SOCサービスによるFirewall運用の効率化

Firewallの効果的な運用には専門知識とリソースが必要です。SOC(Security Operation Center)サービスを活用することで、以下のようなメリットが得られます:

- 24時間365日の監視: リアルタイムでのセキュリティイベント検知と対応

- 専門家によるルール最適化: 過剰な制限と脆弱性のバランスを考慮した設定

- インシデント対応: 攻撃検知時の迅速な分析と対応

- 脅威インテリジェンスの活用: 最新の攻撃傾向に基づいたルール更新

まとめ:効果的なFirewall活用のために

Firewallは、ネットワークセキュリティの基盤として依然として重要な役割を果たしています。しかし、単独での導入では十分な保護を提供できません。

効果的なセキュリティ対策のためのポイント:

- Firewallを多層防御の一部として位置づける

- 適切なルール設定と継続的な見直し

- ログの監視と分析による脅威の早期発見

- SOCサービスなどの専門知識の活用

Colorkrew SecurityのSOCサービスでは、Firewallの導入・運用支援を行っています!

また、Colorkrew Security独自のナレッジを活用し、FirewallやWAFのログを適切にフィルタリングすることで、ノイズの除去や重要なログの抽出、整理・自動化を行い、運用負担を大幅に軽減できます。

Firewallの運用に課題を感じている企業の皆様、SOCサービスについてもっと詳しく知りたいという方は、ぜひColorkrewにご相談ください。